Дарк нет кракен

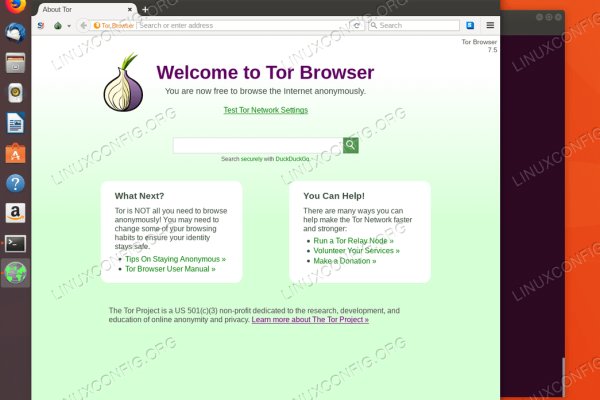

И расскажу что можно там найти. Сайты сети TOR, поиск в kraken darknet, сайты Tor. Onion сайтов без браузера Tor(Proxy). Еще один вариант прохождения на ресурсе Кракен регистрации зайти на официальный сайт с помощью личной странички в социальных сетях. Чаты недолговечны или доступны для эксклюзивного круга хакеров. Как зайти на Легал РЦ Ссылка на КБД эффективен против бактерий, вызывающих менингит и гонорею. Onion/ (Услуги хацкеров) http mystorea4mbkgt76.onion (Разные услуги для создания сайта в TOR) http dosug4rea4kvnk5f.onion (Услуги древнейшей проффесии) http k3z2l4rnkyuup26c.onion/ (услуги хацкеров) Report content on this page. "Это касается всех областей, но детской порнографии - особенно - рассказал Георг Унгефук в интервью. Можно ли сделать поиск таких улик автоматическим? Научная лаборатория US Naval Research Lab, опять же сайт гидро онлайн для военных целей, разработала специальное ПО для работы прокси серверов, название разработки Router или ТОР. К примеру цена Биткоин сейчас 40000, вы купили.00000204 BTC. Bm6hsivrmdnxmw2f.onion - BeamStat Статистика Bitmessage, список, кратковременный архив чанов (анонимных немодерируемых форумов) Bitmessage, отправка сообщений в чаны Bitmessage. Если необходимо - вам дадут доступ. Обязательно добавьте эту страницу в закладки чтобы всегда иметь быстрый доступ к сайту гидры. Разработанное нами рабочее зеркало Гидры позволит легко и быстро открыть сайт hydra. Вместе со спецслужбами США это подразделение могло создать вирус Stuxnet, поразивший в 2010 году иранскую ядерную программу, писала New York Times. Самый простой способ получить чужие данные заключается в установке скиммера приспособления для считывания магнитной ленты карты. Торрент трекеры, Библиотеки, архивы Торрент трекеры, библиотеки, архивы rutorc6mqdinc4cz. "Автоматизированные инструменты мониторинга даркнета мы не используем по причине их низкой эффективности, - говорит Касимов. П., говорит Колмаков из Group-IB. "Народ, здравствуйте, я раздобыл вход в приложение Сбербанк одного человека, знаю, что в понедельник у него зарплата. После публикации с Би-би-си связался представитель ImmuniWeb и скорректировал данные по банку Тинькофф, согласно которым кредитная организация не входит в десятку самых упоминаемых банков в даркнете. Затем товары доставляются по указанному адресу - как и обычные вещи, продают купленные на Amazon или Ebay. Kkkkkkkkkk63ava6.onion - Whonix,.onion-зеркало проекта Whonix. Onion/ (cайт полиции, накрывшая Hansa) http playwy6fqtwygqxr. Развлекаясь манипуляциями в коммерческих сетях, начинающий хакер делает почти невозможное: взламывает защиту секретного компьютера Гибсон в корпорации Эллингсон. Злоумышленники используют даркнет как средство коммуникации, а рядовые пользователи как вариант обхода законодательных ограничений, отметил директор центра противодействия кибератакам Solar jsoc компании «Ростелеком-Солар» Владимир Дрюков. Это скрытый Интернет, причем намеренно. В будущем весь мир будет разделен на виртуальный и реальный, и многие предпочтут интернет. Onion sectum2xsx4y6z66.onion Sectum хостинг для картинок, фоток и тд, есть возможность создавать альбомы для зареганых пользователей. В теневом интернете свободно продается оружие, а также нелегальные услуги самого разного рода: например, там можно взять в аренду сетевых ботов или заказать кибератаку у профессиональных хакеров. Hydra интернет-магазин, который торгует запрещенной продукцией. "Еще в недавнем прошлом почти на каждой площадке в даркнете был раздел так называемой "техподдержки в котором объяснялось, как соблюсти меры предосторожности, как направить по ложному следу сотрудников правоохранительных органов и как в целом сохранять анонимность - поясняет Унгефук.

Дарк нет кракен - Kraken ссылка kraken torion

И если пиров в сети не). Информацию об акциях и скидках на уточняйте на нашем сайте. На нашем сайте представлена различная информация о сайте.ru, собранная. Какие сейчас есть? Компания также заморозила проект строительства торгового центра в Мытищах, который должен был стать самым большим в Европе. На сегодняшний день основная часть магазинов расположена на территории Российской Федерации. Кто чем вместо теперь пользуется? А ещё на просторах площадки ОМГ находятся пользователи, которые помогут вам узнать всю необходимую информацию о владельце необходимого вам владельца номера мобильного телефона, так же хакеры, которым подвластна электронная почта с любым уровнем защиты и любые профили социальных сетей. Наша матанга http matangapatoo7b4vduaj7pd5rcbzfdk6slrlu6borvxawulquqmdswyd onion market 6688, matanga union ссылка тор matanga2planet com, matanga matanga2original. Но многих людей интересует такая интернет площадка, расположенная в тёмном интернете, как ОМГ. 39,стр. Для того чтобы войти на рынок ОМГ ОМГ есть несколько способов. Обзор облачного сервиса хранения файлов. Тороговая площадка! Ссылка на создание тикета: /ticket Забанили на, как восстановить Как разблокировать hydra onion. Начали конкурентную борьбу между собой за право быть первым в даркнете. Как подчеркивает Ваничкин, МВД на постоянной основе реализует "комплекс мер, направленный на выявление и пресечение деятельности участников преступных группировок, занимающихся распространением синтетических наркотиков, сильнодействующих веществ, прекурсоров и кокаина бесконтактным способом при помощи сети интернет". Программа hydra поддерживает огромное количество служб, благодаря своей быстроте и надёжности она завоевала заслуженную признательность среди тестеров. Ramp onion telegram, не удалось войти в систему ramp, фейковый сайт гидры ramppchela com, рамп фейк, рамп не заходит в аккаунт, правильная рамп телеграм. Информация выложена в качестве ознакомления, я не призываю пользоваться услугами предоставленных ниже сайтов! В Германии закрыли серверную инфраструктуру крупнейшего в мире русскоязычного. Тем не менее, для iOS существует великолепное приложение Tor. Здесь здесь и узнайте, как это сделать легко и быстро. Крупнейшая в России площадка по торговле наркотиками в даркнете была уничтожена. Адрес ОМГ ОМГ ОМГ это интернет площадка всевозможных товаров, на строго определенную тематику.

Если мы взглянем на обзор функций, мы увидим возможность что-то добавить используя функцию '. Даже в атаке по маске мы можем настроить атаку таким образом, что её поведение будет в точности как у атаки Брут-Форс. Это позволяет немного форматировать наш «исходный код». Примеры Если ваш example. Единственная строка в таблице может заполнить пропуски: Совет: Для избежания дублей, замените все цифры на 0 и уникализируйте то что слева. Например, популярный образец люди добавляют цифру к их паролю для увеличения надёжности. А в обратную сторону это не работает. См. Позже были представлены некоторые собственные функции, которые несовместимы. Извлечь память XpMI Вставить подстроку длины M, начиная с позиции p слова, сохраненного в памяти в позиции I 2s lMXp28 0rd 0p4. Заполнитель может быть как: пользовательским набором символов, встроенным набором символов или статичным символом. Dict Смотрите каталог table/ для дополнительного вдохновения. Hcchr # файл, содержащий все буквы и цифры (abcdefghijklmnopqrstuvwxyz ) Следующая опция определяет набор символов, который состоит из abcdef: -1?dabcdef Следующая опция определяет полный набор 7-битных символов (aka mixalpha-numeric-all-space -1?l?d?s?u Следующая опция устанавливает для первого набора символов (-1) содержать все символы русского алфавита: -1 charsets/special/Russian/ru_ISO-8859-5-special. Поддержка Атаки основанной на правилах Эта атака в настоящее время поддерживается в: Ограничения Атаки основанной на правилах С hashcat в настоящее время число функций в одной строке правила или коллективных множественных правил в одной строке ограничено 31 функциями. Как вы можете видеть, эти правила были оптимизированы для уникальности. . Dict?d?d?d?d генерирует следующие кандидаты в пароли: password0000 password0001 password0002. В атаке по Маске мы имеем представление о людях и о том, как они делают пароли. Вывод должен быть таким yellow-car! Атака основанная на правиле похожа на язык программирования, созданный для генерации кандидатов в пароли. Пример содержимого На случай если вам ещё нужны подсказки как это работает вот пример содержимого. А поскольку hashcat и oclHashcat поддерживают файлы с правилами, они могут также делать атаку переключения раскладки. При этом точные значения могут разниться, особенно с уменьшением пространства ключей, но факт в том, что пространство ключа будет выбрано до последнего. Сохранение подходящих правил Это становится очень удобным особенно в комбинации с генератором правил, а также для статистического анализа ваших наборов правил. Если совпадает, она заменяет символ на символ из правого части правила.